Zero Trust Security สำหรับ Hybrid Workforce โดย M.Tech

หัวใจสำคัญ 5 ประการ ในการรักษาความมั่นคงปลอดภัย หรือ Zero Trust Security เพื่อตั้งรับการโจมตีจากภัยคุกคามที่อาจจะเปลี่ยนไปในอนาคต รวมไปถึงรูปแบบการทำงานใหม่ๆ ในยุคยุคไฮบริดปัจจุบัน โดย คุณกฤษณา เขมากรณ์ Country Manager M-Solutions Technology (Thailand)

การป้องกันทางไซเบอร์ต้องการความเร็วและความว่องไวที่สูงกว่าเพื่อแซงหน้าศัตรู เพิ่มความยืดหยุ่น สร้างความสามารถในการตอบสนองเพื่อกู้คืนทันที ในขณะเดียวกันก็เพิ่มเวลาและค่าใช้จ่ายอย่างมากให้กับศัตรูเหล่านี้ ปัจจุบันมีมาตรฐาน Zero Trust หลากหลายมาตรฐาน เช่น จาก NIST, NSA และ DoD แต่องค์กรจะนำ Zero Trust ไปปรับใช้งานแบบค่อยเป็นค่อยไปเพื่อเพิ่มขีดความสามารถของ Zero Trust ได้อย่างไร นี่คือความท้าทายที่องค์กรต่างๆ จะต้องประเมิน

การทำงานนอกสถานที่กลายเป็นเรื่องปกติไปแล้ว เราจะรักษาความปลอดภัยให้กับพนักงานและตำแหน่งที่อยู่ห่างไกลของเราได้อย่างไรในขณะที่ยังคงรักษาประสิทธิภาพเครือข่ายที่มั่นคง

- การวิจัยพบว่า 46% ของธุรกิจทั่วโลกเผชิญกับปัญหาความปลอดภัยทางไซเบอร์อย่างน้อยหนึ่งครั้งตั้งแต่เปลี่ยนมาใช้รูปแบบการทำงานระยะไกลในช่วงล็อกดาวน์โควิด-19

- 71% ของผู้นำทางธุรกิจถามว่าเชื่อว่าการเปลี่ยนไปใช้การทำงานจากระยะไกล 100% ในช่วงวิกฤต COVID-19 ได้เพิ่มโอกาสในการเจาะระบบทางไซเบอร์

- ประมาณ 74% ของธุรกิจมีแผนที่จะกันพนักงานออกจากสำนักงานอย่างถาวรมากขึ้นหลังการระบาดใหญ่

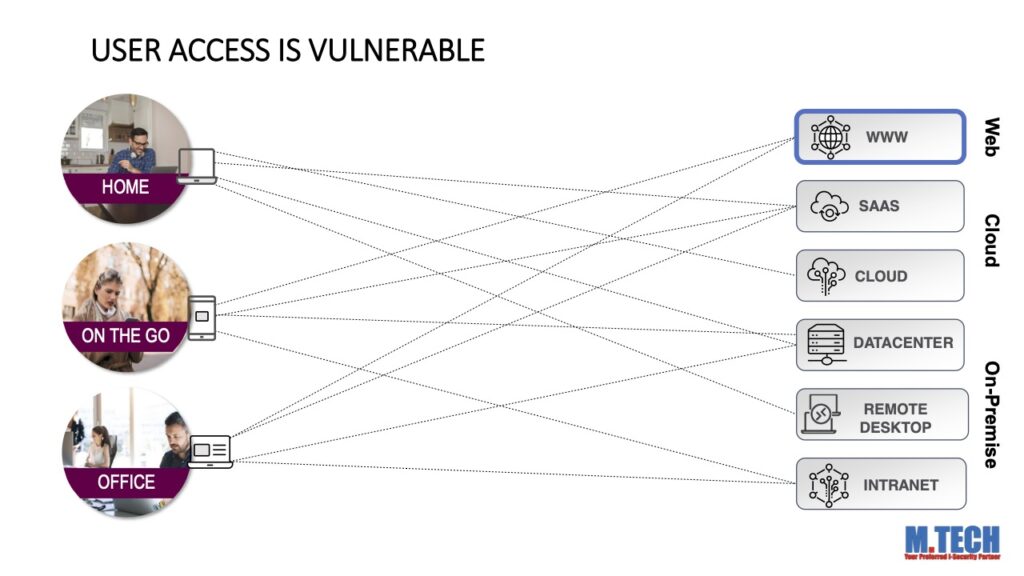

เมื่อมีการเข้าถึง นั่นคือ โอกาสของช่องโหว่

รูปแบบการโจมตีมีการพัฒนาและซับซ้อนมากขึ้นอย่างต่อเนื่องสำหรับภัยคุกคามทางไซเบอร์ที่เพิ่มขึ้นจากสองปีที่ผ่านมา เมื่อใดที่มีการเข้าถึงในรูปแบบออนไลน์ นั่นคือการเปิดโอกาสของช่องโหว่ให้ภัยคุกคามโจมตีระบบเราได้เช่นกัน ปัจจุบันเทคโนโลยีด้านการรักษาความั่นคงปลอดภัยมีการพัฒนาประสิทธิภาพสูงมากขึ้นอย่างต่อเนื่อง แต่อาจจะยังไม่เพียงพอสำหรับการรับมือกับกลอุบายที่แสนแยบยล การปรับกลยุทธเพื่อสร้างการมองเห็น การวิเคราะห์ และการตอบสนอง จะทำให้เราก้าวนำหน้าภัยคุกคามได้อย่างมีประสิทธิภาพมากที่สุด

ช่องโหว่มาจากอะไรได้บ้าง

- 30% มาจาก Web-based Attacks การโจมตีบนเว็บแอปพลิเคชัน ทำให้เกิดข้อกังวลด้านความปลอดภัยหลายประการซึ่งเกิดจากการใช้ช่องโหว่ในการเข้ารหัสเพื่อเข้าถึงเซิร์ฟเวอร์หรือฐานข้อมูลที่ละเอียดอ่อนได้โดยตรงและเปิดเผยต่อสาธารณะ ซึ่งเรียกว่าการโจมตีเว็บแอปพลิเคชัน ฐานข้อมูลเหล่านี้จำนวนมากมีข้อมูลที่มีค่า (เช่น ข้อมูลส่วนบุคคลและรายละเอียดทางการเงิน) ทำให้เป็นเป้าหมายของการโจมตีบ่อยครั้ง ซึ่งจะเห็นว่าอาชญากรสามารถเข้าถึงข้อมูลที่อยู่ในฐานข้อมูลได้อย่างรวดเร็วผ่านกรรมวิธีต่างๆ ไม่ว่าจะด้วยด้วยความโชคดี ความประมาทเลินเล่อ หรือความผิดพลาดของมนุษย์ ที่ทำให้เกิดช่องโหว่ในเว็บแอปพลิเคชัน เราจึงควรตระหนักรู้ตระหนักคิดที่จะระวังรอบด้าน

- 42% มาจาก Targeted Cyber Attacks การโจมตีทางไซเบอร์แบบกำหนดเป้าหมาย ไม่ว่าจะเป็นการใช้ประโยชน์จากช่องโหว่ของเป้าหมายโดยตรง หรือการโจมตีแบบฟิชชิ่ง ล้วนแต่หวังในข้อมูลที่สำคัญของเป้าหมาย

- 58% มาจาก Mobile Malware Families เทคโนโลยีต่างๆ ที่มีปฏิสัมพันธ์กับอุปกรณ์ชนิดพกพาล้วนแต่เป็นพาหะที่มีประสิทธิภาพสูงของการติดไวรัสและการแพร่กระจายต่อ

- 125% มาจาก Social Media Phishing Sites การโจมตีผ่านแพลตฟอร์มโซเชียลมีเดียต่างๆ เช่น Facebook, Instagram, Twitter หรืออื่นๆ เพื่อการขโมยข้อมูลส่วนบุคคลหรือเข้าควบคุมบัญชีโซเชียลมีเดียของผู้ใช้งาน

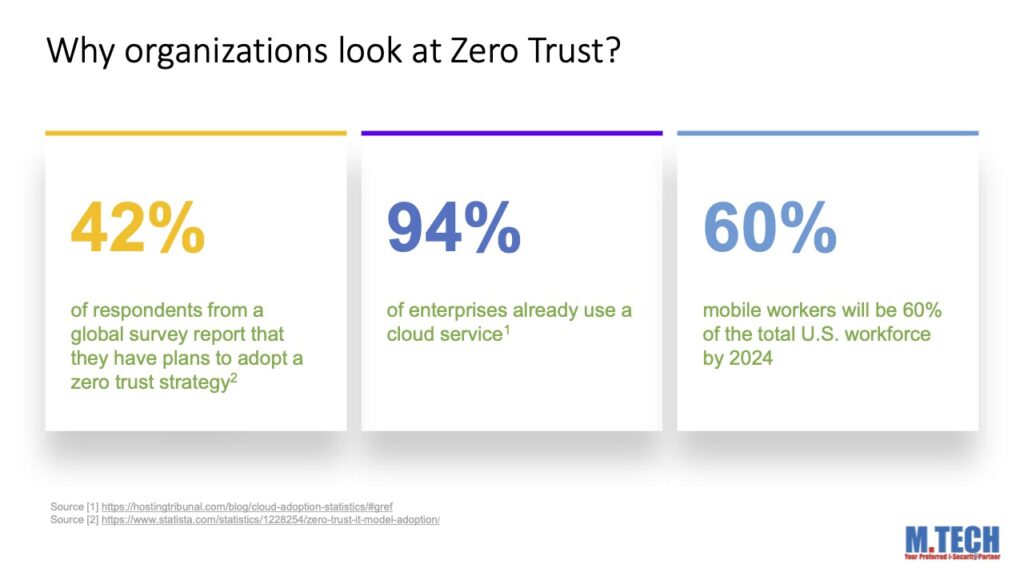

ทำไมองค์กรต่างๆ มองหา Zero Trust?

เพราะทุกวันนี้ไม่สามารถไว้วางใจอะไรได้อีก ความเสี่ยงแฝงตัวอยู่รอบตัวเรามากขึ้นทุกวัน ภัยคุกคามมีพัฒนาความรอบจัดเพื่อความสำเร็จในการเข้าถึงตัวเป้าหมาย กับคำว่า ฉันยังไม่เคยโดนโจมตีเลยสักครั้งอาจจะไม่ใช่เสมอไป ไม่รู้ตัวว่าโดนเข้าแล้ว กับ การอยู่รอดปลอดภัยดี ไม่มีอะไรมาชี้วัดได้ แต่การสร้างการมองเห็นเป็นวิธีที่สามารถปกป้องสินทรัพย์ของคุณได้ดีที่สุด เพราะเราจะไม่สามารถวิเคราะห์หรือตอบสนองในสิ่งที่เรามองไม่เห็นได้เลย

- 42% ของผู้ตอบแบบสอบถามจากรายงานการสำรวจทั่วโลกระบุว่าพวกเขามีแผนที่จะใช้กลยุทธ์การไม่ไว้วางใจ (ที่มาของข้อมูล https://hostingtribunal.com/blog/cloud-adoption-statistics/#gref) สอดคล้องกับกลยุทธ์ของ Zero Trust “อย่าไว้ใจ ตรวจสอบเสมอ”

- 94% ขององค์กรใช้บริการคลาวด์อยู่แล้ว (ที่มาของข้อมูล https://www.statista.com/statistics/1228254/zero-trust-it-model-adoption/) เมื่อเราขึ้นไปอยู่บน Cloud สิ่งที่เปลี่ยนไปจากเดิม คือ ไม่สามารถมองเห็นอุปกรณ์ Networking แล้วเราจะจัดการความท้าทายใหม่รูปแบบนี้ให้มีความมั่นคงปลอดภัยได้อย่างไร

- พนักงานที่ทำงานนอกสถานที่จะมีจำนวนถึง 60% ของแรงงานทั้งหมดในสหรัฐอเมริกาภายในปี 2024 ถึงวันนี้หรืออนาคตจะไม่มีโควิดอีกแล้ว ในอเมริกาก็ยังมองว่ายังจำเป็นที่จะต้องทำงานในรูปแบบ Workforce ทุกอย่างเปลี่ยนไปสู่ยุค Digital Transformation นี่คือสิ่งที่เราจะต้องตื่นตัวเพื่อความยั่งยืนรอบด้านโดยเฉพาะเรื่องความมั่นคงปลอดภัยในโลกไซเบอร์

Zero Trust Security Model คืออะไร

Zero Trust คือ แนวคิดการลดความเสี่ยงสำหรับองค์กรธุรกิจที่สำคัญที่สุด ซึ่งเป็นมากกว่าเทคโนโลยี Zero Trust เป็นเฟรมเวิร์กสำหรับการรักษาความปลอดภัยองค์กรในโลกคลาวด์และสมาร์ทโฟนที่ยืนยันว่าไม่มีผู้ใช้หรือแอปพลิเคชันใดคู่ควรที่จะเชื่อถือได้เลย แม้ว่าอุปกรณ์นั้นจะเชื่อมต่อกับเครือข่ายที่ได้รับอนุญาตสิทธิ์ระดับองค์กร หรือแม้ว่าอุปกรณ์เหล่านั้นจะผ่านการยืนยันก่อนหน้านี้แล้วก็ตาม “อย่าไว้ใจ ตรวจสอบเสมอ” (never trust, always verify)

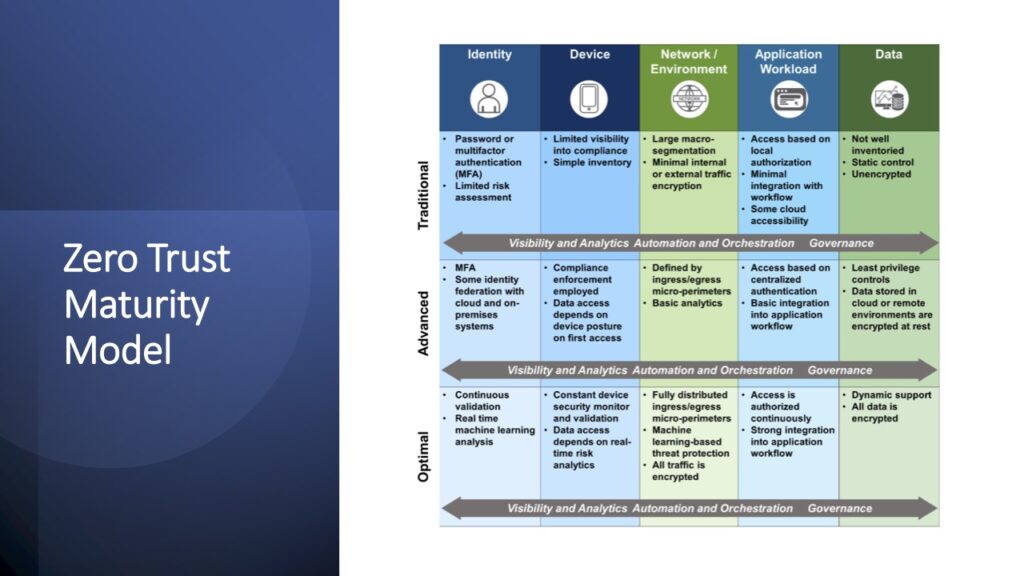

Zero Trust Maturity Model คืออะไร

มีสามขั้นตอนที่ใช้ในการระบุความเป็น Maturity ใน Zero Trust Architecture ของคุณ ได้แก่ แบบดั้งเดิม (Traditional), ขั้นสูง (Advanced) และเหมาะสมที่สุด (Optimal)

- แบบดั้งเดิม (Traditional) ที่แยกย่อยออกเป็นเสาหลักเหล่านี้ มีการกำหนดค่าแบบแมนนวลสำหรับแอตทริบิวต์ การตอบสนองต่อเหตุการณ์แบบแมนนวล และการปรับใช้การลดขนาดแบบแมนนวล

- แบบขั้นสูง (Advanced) จะมีการปรับใช้ให้มัการมองเห็นแบบรวมศูนย์ การควบคุมตัวตนแบบรวมศูนย์ การตอบสนองต่อเหตุการณ์บางอย่างที่กำหนดไว้ล่วงหน้า และการเปลี่ยนแปลงสิทธิ์ขั้นต่ำบางอย่างตามการประเมินท่าทาง

- และประสิทธิภาพสูงสุดคือขั้นตอนที่เหมาะสมที่สุด (Optimal) องค์กรมีการกำหนดแอตทริบิวต์โดยอัตโนมัติให้กับสินทรัพย์และทรัพยากร นโยบายแบบไดนามิกตามทริกเกอร์อัตโนมัติ/ที่สังเกตได้ สินทรัพย์มีการขึ้นต่อกันที่แจกแจงตัวเองสำหรับการเข้าถึงสิทธิ์ขั้นต่ำแบบไดนามิก การมองเห็นแบบรวมศูนย์พร้อมฟังก์ชัน historian สำหรับการจดจำสถานะในช่วงเวลาต่างๆ

หัวใจสำคัญ 5 ประการ ในการรักษาความมั่นคงปลอดภัย หรือ Zero Trust Security

หัวใจสำคัญ ที่ 1 คือ “Identity”

Identity แบบดั้งเดิม

การรักษาความปลอดภัยทางไซเบอร์แบบดั้งเดิมจะตรวจสอบตัวตนโดยใช้รหัสผ่านหรือการยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับการประเมินความเสี่ยง องค์กรต่างๆ มีการจำกัดความเสี่ยงด้านข้อมูลประจำตัวและจะแบ่งกลุ่มกิจกรรมของผู้ใช้ด้วยแอตทริบิวต์พื้นฐานและแบบคงที่ด้วยตนเองหรือแบบแมนนวล

Identity ขั้นสูง

การรักษาความปลอดภัยทางไซเบอร์ขั้นสูงใน Zero Trust องค์กรต่างๆ ได้ปรับเปลี่ยนไปสู่ระบบอัตโนมัติและการตรวจสอบข้อมูลประจำตัวแบบหลายรายการและ MFA ผ่าน single passwords นอกจากนี้ยังมีการตรวจสอบสภาพแวดล้อมบนคลาวด์พร้อมกับระบบภายในองค์กร ปรับใช้การวิเคราะห์อย่างง่ายและกฎแบบคงที่ซึ่งจะเป็นตัวกำหนดการประเมินความเสี่ยง การเพิกถอนการเข้าถึงโดยอัตโนมัติตามนโยบาย และไม่มีบัญชีที่ใช้ร่วมกันโดยเด็ดขาด

Identity ที่เหมาะสมที่สุด

องค์กรต่างๆ ได้มาถึงสถานะของการตรวจสอบข้อมูลประจำตัวอย่างต่อเนื่อง ไม่ใช่แค่เมื่อได้รับอนุญาตในตอนแรกเท่านั้น ใช้รูปแบบการวิเคราะห์พฤติกรรมของผู้ใช้แบบเรียลไทม์ ด้วยอัลกอริทึมจากเครื่องมือการเรียนรู้เพื่อระบุความเสี่ยงและมอบการป้องกันอย่างต่อเนื่อง นอกจากนี้ยังมีการปรับใช้การรวมศูนย์การมองเห็นของผู้ใช้ด้วยแอตทริบิวต์ที่มีแม่นยำสูง ซึ่งสามารถการวิเคราะห์พฤติกรรมผู้ใช้ได้ตลอดเวลา

หัวใจสำคัญ ที่ 2 คือ “Device”

Device แบบดั้งเดิม

สำหรับแนวทางปฏิบัติด้านความปลอดภัยในโลกไซเบอร์แบบดั้งเดิมนั้น องค์กรต่างๆ มีข้อจำกัดในการมองเห็นอุปกรณ์ที่ปฏิบัติตามข้อกำหนดและบังคับ ซึ่งยังให้รูปแบบการซื้ออุปกรณ์ไอทีและสร้างเงื่อนไขด้านความปลอดภัยด้วยตนเอง การเลิกใช้อุปกรณ์จำเป็นต้องได้รับการดูแลสุขอนามัยอย่างเข้มงวดเพื่อยกเลิกการเข้าถึงและข้อมูลที่ยังเหลืออยู่

Device ขั้นสูง

Zero Trust ขั้นสูงจะก้าวไปสู่ระบบอัตโนมัติและการตรวจสอบอย่างต่อเนื่อง สำหรับการจัดการสินทรัพย์ ระบุช่องโหว่และแพตช์สินทรัพย์ และการตรวจนับสินค้าคงคลังของอุปกรณ์กับรายการที่ได้รับการอนุมัติโดยจะคัดแยกชิ้นส่วนประกอบที่ไม่เป็นไปตามข้อกำหนด มีการจัดเตรียมอุปกรณ์โดยใช้วิธีการอัตโนมัติและทำซ้ำได้ รองรับฟังก์ชันความปลอดภัยที่ทันสมัยในฮาร์ดแวร์ตั้งแต่ตั้งต้น

Device ที่เหมาะสมที่สุด

Zero Trust ที่เหมาะสมที่สุดจะตรวจสอบความปลอดภัยอุปกรณ์อย่างต่อเนื่องมากขึ้น ทุกการเข้าถึงข้อมูลจะต้องพิจารณาการวิเคราะห์ความเสี่ยงตามเวลาจริงสำหรับอุปกรณ์นั้นๆ โดยจะผสานรวมการจัดการสินทรัพย์และความเสี่ยงในทุกสภาพแวดล้อมขององค์กร รวมถึงระบบคลาวด์และรูปแบบการทำงานจากระยะไกล ด้วยการประเมินพฤติกรรมของอุปกรณ์อย่างต่อเนื่อง (การตรวจจับและตอบสนองปลายทางหรือ EDR) นอกจากนี้ยังอนุญาตให้เข้าถึงและใช้งานข้อมูลโดยไม่ต้องมีสำเนาข้อความซึ่งช่วยลดความเสี่ยงให้กับซัพพลายเชนของสินทรัพย์ได้อย่างมีประสิทธิภาพ

หัวใจสำคัญ ที่ 3 คือ “Network / Environment”

Network / Environment แบบดั้งเดิม

ระบบเครือข่ายและระบบนิเวศต่างๆ แบบดั้งเดิม ยังคงใช้การป้องกันภัยคุกคามเป็นหลักจากภัยคุกคามที่รู้จักและการกรองการรับส่งข้อมูลแบบคงที่ การเข้ารหัสการรับส่งข้อมูลภายในขั้นต่ำอย่างชัดเจน รวมถึงนโยบายแบบแมนนวลเพื่อระบุเครือข่าย อุปกรณ์ และบริการที่ถูกระงับ ด้วยการค้นพบและการแก้ไขด้วยตนเอง

Network / Environment ขั้นสูง

การวิเคราะห์ขั้นพื้นฐานเพื่อค้นหาภัยคุกคามในเชิงรุก ในระดับสูงจะใช้การเข้ารหัสการรับส่งข้อมูลทั้งหมดไปยังแอปพลิเคชันภายในซึ่งรวมไปถึงการรับส่งข้อมูลภายนอกในบางส่วนด้วย โดยทำงานผ่านเซ็นเซอร์ในรูปแบบต่างๆ ที่หลากหลายเพื่อระบุตำแหน่งการแจ้งเตือนและทริกเกอร์

Network / Environment ที่เหมาะสมที่สุด

Zero Trust ที่เหมาะสมสำหรับ Network / Environment จะรวมการป้องกันภัยคุกคามโดยใช้การเรียนรู้แมชชีนเลินนิ่งเข้ามาช่วยให้มีการมองเห็น การวิเคราะห์ และการตอบสนอง มีรูปแบบการกรองรูปแบบการรับส่งข้อมูลทั้งหมดไปยังตำแหน่งภายในและภายนอกด้วยการเข้ารหัส โดยใช้การวิเคราะห์ผ่านเซ็นเซอร์แบบหลายประเภทเพื่อระบุตำแหน่งการแจ้งเตือนและทริกเกอร์แบบอัตโนมัติ

หัวใจสำคัญ ที่ 4 คือ “Application Workload”

Application Workload แบบดั้งเดิม

องค์กรต่างๆ มีนโยบายแบบดั้งเดิมและดำเนินการบังคับใช้ด้วยตนเองหรือแมนนวลสำหรับ software development, software asset management, security tests and evaluations (ST&E) และ tracking software dependencies

Application Workload ขั้นสูง

องค์กรที่อยู่ในขั้นสูงมีการปรับใช้ Zero Trust เพื่อขีดความสามารถเข้าถึงแอปพลิเคชันที่อาศัยการรับรองความถูกต้องแบบรวมศูนย์ การให้สิทธิ์ การเฝ้าติดตาม และแอตทริบิวต์ แอปพลิเคชันระบบคลาวด์ทั้งหมดรวมไปถึงแอปพลิเคชันภายในองค์กรบางส่วนสามารถเข้าถึงได้โดยตรงโดยผู้ใช้ทางอินเทอร์เน็ต โดยที่แอปพลิเคชันอื่นๆ ทั้งหมดสามารถเข้าถึงได้ผ่านทาง VPN โดยรวมการทดสอบความปลอดภัยของแอปพลิเคชันเข้ากับกระบวนการพัฒนาและปรับใช้แอปพลิเคชัน รวมถึงการใช้วิธีการทดสอบแบบไดนามิก

Application Workload ที่เหมาะสมที่สุด

Zero Trust ที่เหมาะสมที่สุดสำหรับปริมาณงานของแอปพลิเคชันช่วยให้สามารถเข้าถึงแอปพลิเคชันได้อย่างต่อเนื่องมากขึ้น โดยพิจารณาจากการวิเคราะห์ความเสี่ยงแบบเรียลไทม์ ซึ่งรวมถึงการผสานรวมการป้องกันภัยคุกคามเข้ากับเวิร์กโฟลว์ของแอปพลิเคชันที่มีความแน่นหนา พร้อมด้วยการวิเคราะห์เพื่อให้การป้องกันที่เข้าใจและคำนึงถึงพฤติกรรมของแอปพลิเคชัน ผู้ใช้สามารถเข้าถึงแอปพลิเคชันทั้งหมดได้โดยตรงผ่านทางอินเทอร์เน็ต มีการรวมการทดสอบความปลอดภัยของแอปพลิเคชันตลอดกระบวนการพัฒนาและการปรับใช้แบบไดนามิกด้วยเซ็นเซอร์และระบบภายนอก มีการปรับให้เข้ากับการเปลี่ยนแปลงสภาพแวดล้อมอย่างต่อเนื่องเพื่อความปลอดภัยและเพิ่มประสิทธิภาพการทำงาน

หัวใจสำคัญ ที่ 5 คือ “Data”

Data แบบดั้งเดิม

แบบดั้งเดิม องค์กรใช้วิธีการควบคุมการเข้าถึงข้อมูลแบบคงที่ และเก็บข้อมูลในที่จัดเก็บข้อมูลภายในองค์กรเป็นหลักและที่ที่พวกเขาจะถูกถอดรหัสเมื่อไม่มีการใช้งาน การจัดประเภทข้อมูลและการอนุญาตการเข้าถึงข้อมูลส่วนใหญ่ถูกกำหนดโดยการตัดสินใจแบบกระจายหรือแมนนวล

Data ขั้นสูง

องค์กรต่างๆ จะเก็บข้อมูลสินค้าคงคลังด้วยตนเองเป็นหลัก โดยมีการติดตามอัตโนมัติบางกรณี การเข้าถึงข้อมูลถูกควบคุมโดยใช้การควบคุมสิทธิ์ขั้นต่ำที่พิจารณาถึงการยืนยันตัวตน ความเสี่ยงของอุปกรณ์ และคุณลักษณะอื่นๆ องค์กรจะจัดเก็บข้อมูลในระบบคลาวด์หรือสภาพแวดล้อมระยะไกลที่ซึ่งเข้ารหัสไว้เมื่อไม่มีการใช้งาน การปกป้องข้อมูลถูกบังคับใช้ผ่านการควบคุมทางเทคนิคเป็นส่วนใหญ่และการควบคุมดูแลระบบบางอย่างเท่านั้น

Data ที่เหมาะสมที่สุด

ข้อมูลจะถูกจัดเก็บอย่างต่อเนื่องโดยการติดแท็กและการติดตามที่มีประสิทธิภาพ เพิ่มการจัดหมวดหมู่ด้วยโมเดลแมชชีนเลิร์นนิง การเข้าถึงข้อมูลเป็นแบบไดนามิก ข้อมูลทั้งหมดที่เหลือจะถูกเข้ารหัสและบันทึกและวิเคราะห์เหตุการณ์การเข้าถึงทั้งหมดสำหรับพฤติกรรมที่น่าสงสัย และดำเนินการวิเคราะห์ข้อมูลที่เข้ารหัส องค์กรจะบังคับใช้การควบคุมการเข้าถึงที่เข้มงวดโดยอัตโนมัติสำหรับข้อมูลที่มีมูลค่าสูงทั้งหมดรวมถึงการสำรองข้อมูล ในขณะเดียวกัน การปกป้องข้อมูลที่จำเป็นตามนโยบายจะถูกบังคับใช้โดยอัตโนมัติ สำหรับการจัดหมวดหมู่ข้อมูลและการอนุญาตการเข้าถึงข้อมูลถูกกำหนดโดยใช้วิธีการแบบครบวงจรที่ผสานรวมข้อมูล โดยไม่ขึ้นกับแหล่งที่มา

สร้างรากฐานให้กับ Zero Trust

เมื่อเราเข้าใจว่าหัวใจสำคัญ 5 ประการ ในการรักษาความมั่นคงปลอดภัย หรือ Zero Trust Security มีอะไรบ้าง สิ่งที่จะต้องดำเนินการต่อคือการสร้างรากฐานทั้ง 3 ให้กับ Zero Trust

- สร้างฐานแรก คือ Visibility and Analytics ทุกสิ่งทุกอย่างจะต้องทำให้มองเห็นได้ และวิเคราะห์ความเคลื่อนไหวหรือพฤติกรรมต่างๆ ได้

- สร้างฐานที่สอง คือ Automation and Orchestration ทำให้เป็นอัตโนมัติ โดยอัตโนมัติ และทำงานผสานร่วมกันได้อย่างลงตัวและมีประสิทธิภาพ สนับสนุนการเชื่อมต่อเทคโนโลยีด้านการรักษาความปลอดภัยที่ความแตกต่างกันเข้ามาไว้ด้วยกันบนเทคนิคด้านต่างๆ เพื่อการดูแลด้านความปลอดภัยทางไซเบอร์สามารถรับรู้และตอบสนองได้อย่างทันท่วงทีและมีประสิทธิภาพ

- สร้างฐานที่สาม คือ Governance การกำกับดูแลกิจการเพื่อสร้างความมั่นใจในการบริหารจัดการภายใต้ความเสี่ยงที่ยอมรับได้ ขับเคลื่อนด้วยประสิทธิภาพและข้อมูล มีแนวทางความเสี่ยงแบบแบ่งชั้น และความเชื่อมโยงกับความเสี่ยงด้านปฏิบัติการ

เมื่อเราได้หัวใจสำคัญทั้ง 5 และรากฐานทั้ง 3 ประการแล้ว เราสามารถสร้างการปรับใช้ Zero Trust ได้อย่างมีกลยุทธมากขึ้น เพื่อตอบโจทย์ความน่าเชื่อถือให้กับธุรกิจ ด้วยการรักษาความมั่นคงปลอดภัยทางไซเบอร์ เพื่อตั้งรับการโจมตีจากภัยคุกคามที่อาจจะเปลี่ยนไปในอนาคต และก้าวเข้าสู่ยุค Digital Transformationได้อย่างยั่งยืน

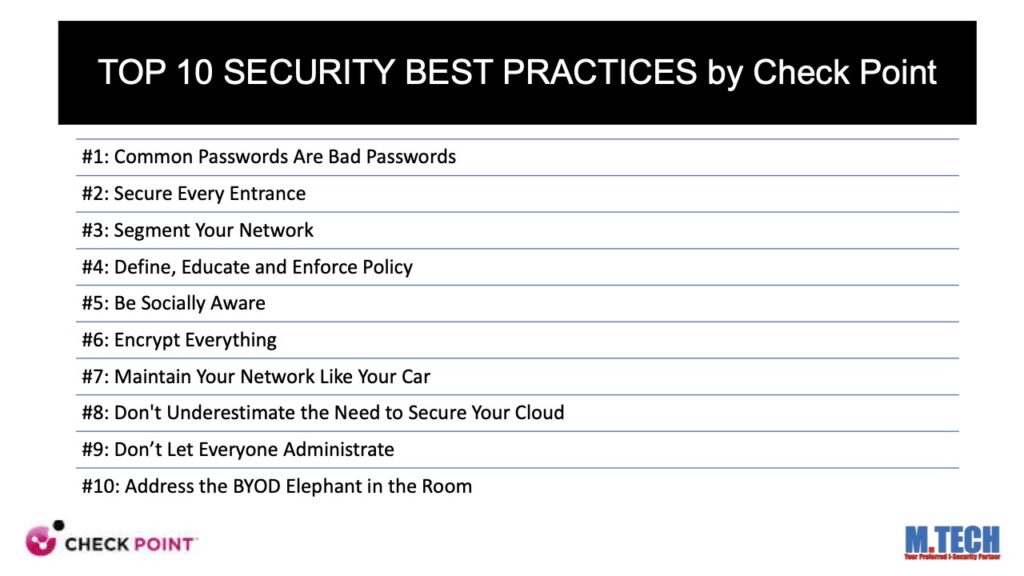

Top 10 Security Best Practices โดย Check Point

คุณกฤษณา ได้เสริมข้อมูลเกี่ยวกับเทรนด์ 10 แนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุด เพื่อความตระหนักรู้ในการปกป้องตนเองไม่ให้ตกเป็นเป้าของการโจมตีจากภัยคุกคามทางไซเบอร์ โดยอันดับต้นๆ เกี่ยวกับรหัสผ่านแบบทั่วไปซึ่งเป็นรหัสผ่านที่ไม่ค่อยจะดีหรือเหมาะสมมากนัก ถ้าพูดถึงการป้องกันความปลอดภัย รหัสผ่านเป็นอะไรวิธีพื้นฐานที่ถูกนำมาใช้ และถ้าเราย้อนไปดูสถิติการตั้งรหัสผ่าน รหัสง่ายๆ ถูกเลือกใช้มากที่สุด นั่นหมายถึงช่องโหว่ด่านแรกที่จะถูกจู่โจมได้ง่ายที่สุดเช่นกัน

บทสรุป

คุณกฤษณา กล่าวสรุปปิดท้ายว่า “ไม่ว่าคุณกำลังมองหาหรือกำลังปรับใช้ Zero Trust อยู่ คุณสามารถมองเห็นมันได้หรือยัง คุณสามารถวิเคราะห์มันได้หรือเปล่า เพราะเครื่องมือที่ทันสมัยเพียงอย่างเดียวอาจจะยังไม่เพียงพอ การรักษาความปลอดภัยที่ดีที่สุด จะต้องอาศัยคนและกระบวนการเข้ามาช่วย เพื่อให้คุณมี Secure your cyber, Secure your future”